AWS VPC のユーザーガイドを読んだ

AWS VPC のユーザーガイドを読んだときのノート

Table of contents

はじめに

今回読むのはこのドキュメント: Amazon Virtual Private Cloud ユーザーガイド

Amazon VPC とは?

Amazon Virtual Private Cloud (Amazon VPC) を使用すると、論理的に隔離されている定義済みの仮想ネットワーク内で AWS リソースを起動できます。仮想ネットワークは、お客様自身のデータセンターで運用されていた従来のネットワークによく似ていますが、AWS のスケーラブルなインフラストラクチャを使用できるというメリットがあります。

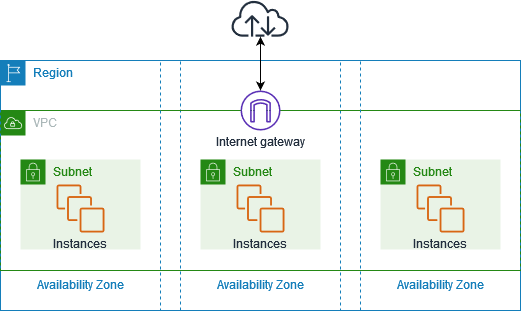

次の図表は、VPC の例を示しています。VPC には、リージョンの各アベイラビリティーゾーンに 1 つのサブネット、各サブネットに EC2 インスタンス、VPC 内のリソースとインターネットとの通信を可能にするインターネットゲートウェイがあります。

Amazon VPC とは? - Amazon Virtual Private Cloudより引用

Amazon VPC とは? - Amazon Virtual Private Cloudより引用

機能

- 仮想プライベートクラウド(VPC)

- 仮想ネットワーク

- VPC 作成後にサブネットを追加していくことになる

- サブネット

- VPC の IP アドレス範囲

- 1 つの AZ(アベイラビリティーゾーン)に存在する必要がある

- なんか変な日本語に感じるな。要は各 AZ に必ず 1 つはサブネットを作れってことか 🤔

- サブネットを追加すると、VPC に AWS リソースをデプロイできるようになる

- IP アドレス指定

- IPv4 と IPv6 両方を VPC およびサブネットに割り当てることができる

- ルーティング

- ルートテーブルを使用して、サブネットやゲートウェイからのネットワークトラフィックの転送先を指定する

- ゲートウェイとエンドポイント

- ゲートウェイ: VPC を別のネットワークに接続する

- 例: インターネットゲートウェイを利用して、インターネットに接続する

- VPC を他のネットワークに接続する - Amazon Virtual Private Cloudがより詳しい

- エンドポイント: インターネットゲートウェイや NAT デバイスを使用せずに、プライベートで AWS のサービスに接続できる

- ゲートウェイ: VPC を別のネットワークに接続する

- ピアリング接続

- VPC ピアリング接続を使用すると、2 つの VPC 内のリソース間でトラフィックをルーティングできる

- トラフィックのミラーリング

- ネットワークインターフェイスからネットワークトラフィックをコピーし、それらをセキュリティおよびモニタリングのアプライアンスに送信することで、ディープパケットインスペクションを行える

- Transit Gateway

- 中央のハブとして機能するもの

- VPC、VPN 接続、AWS Connect 接続間のトラフィックをルーティングできる

- トランジットゲートウェイを使用して VPC を他の VPC およびネットワークに接続する - Amazon Virtual Private Cloud

- AWS Direct Connect とは - AWS Direct Connect

- これもそのうち読みたい

- VPC Flow Logs

- モニタリングの 1 機能

- VPC のネットワークインターフェイスに出入りする IP トラフィックの情報をキャプチャする

- VPC フローログを使用した IP トラフィックのログ記録 - Amazon Virtual Private Cloud

- VPN 接続

- AWS Virtual Private Network (AWS VPN) を使用して、VPC をオンプレミスネットワークに接続できます。

- AWS Virtual Private Network を使用して VPC をリモートネットワークに接続する - Amazon Virtual Private Cloud

料金

- 追加料金なしで使用できる

-

NAT ゲートウェイ、IP Address Manager、トラフィックミラーリング、Reachability Analyzer、Network Access Analyzer など、一部の VPC コンポーネントには料金が発生します

- この辺は使った分だけって感じね

- 詳しくはこちら: 料金 - Amazon VPC | AWS

Amazon VPC の仕組み

以下は、AWS Management Console を使用した VPC の作成時に表示される [プレビュー] ペインの VPC とそのリソースを視覚的に表現したものです。既存の VPC の場合、この図には [リソースマップ] タブからアクセスできます。この例では、VPC と他のネットワークリソースの作成を選択した際に [VPC を作成] ページで最初に選択されるリソースを示しています。この VPC は、2 つのアベイラビリティーゾーンのサブネット、3 つのルートテーブル、1 つのインターネットゲートウェイ、1 つのゲートウェイエンドポイントで構成されています。この図では、インターネットゲートウェイを選択したことで、対応するルートテーブルがトラフィックをインターネットゲートウェイに送信するため、パブリックサブネットからのトラフィックがインターネットにルーティングされていることを示しています。

Amazon VPC の仕組み - Amazon Virtual Private Cloudより引用

Amazon VPC の仕組み - Amazon Virtual Private Cloudより引用

書いてあることは割りと AWS VPC とは?のページと変わらんな...

サブネット

前にも出てきたが、VPC の IP アドレス範囲。

サブネットの基本

サブネット IP アドレス範囲

以下の選択肢がある

- IPv4

- IPv6

- デュアルスタック

サブネットタイプ

サブネットタイプはルーティング設定方法により決まる

- パブリックサブネット

- インターネットゲートウェイにへの直接ルートがある

- パブリックサブネット内のリソースは、インターネットに接続できる

- プライベートサブネット

- インターネットゲートウェイに直接ルートがない

- プライベートサブネット内のリソースには、パブリックインターネットへのアクセス用 NAT デバイスが必要

- NAT デバイスの種類

- NAT ゲートウェイ

- NAT インスタンス

- NAT デバイスを使用してインターネットまたは他のネットワークに接続する - Amazon Virtual Private Cloud

- NAT デバイスの種類

- VPC のみのサブネット

- 仮想プライベートゲートウェイを介した Site-to-Site VPN 接続へのルートがある

- インターネットゲートウェイへのルートがない

- 隔離されたサブネット(Isolated subnet)

- VPC の外にある宛先へのルートがない

- このサブネット内にあるリソースは、同じ VPC 内にある他のリソースとの間でのみアクセス、被アクセスが可能